大鲨鱼数据包拦截,http三次握手和四次挥手

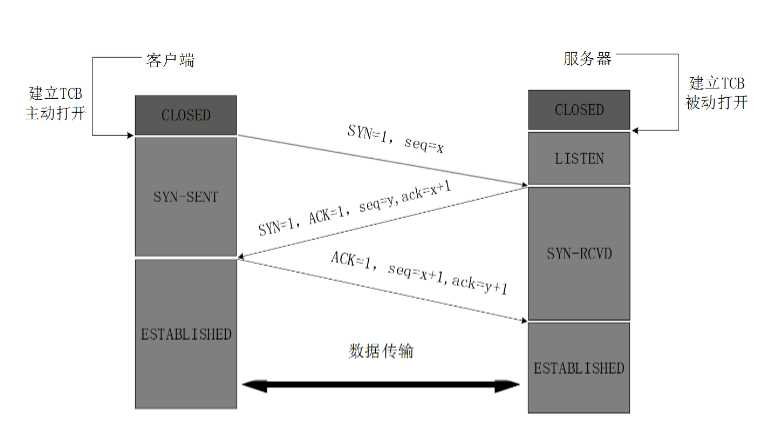

http 三次握手

SYN是标志位,SYN=1表示请求连接

*第一次握手:Server 猜测Client可能要建立TCP请求,但不确定,因为也可能是Client乱发了一个数据包给自己**

第二次握手:通过ack=J+1,Client知道Server是支持TCP的,且理解了自己要建立TCP连接的意图

第三次握手:通过ack=K+1,Server知道Client是支持TCP的,且确实是要建立TCP连接

SYN是标志位,SYN=1表示请求连接

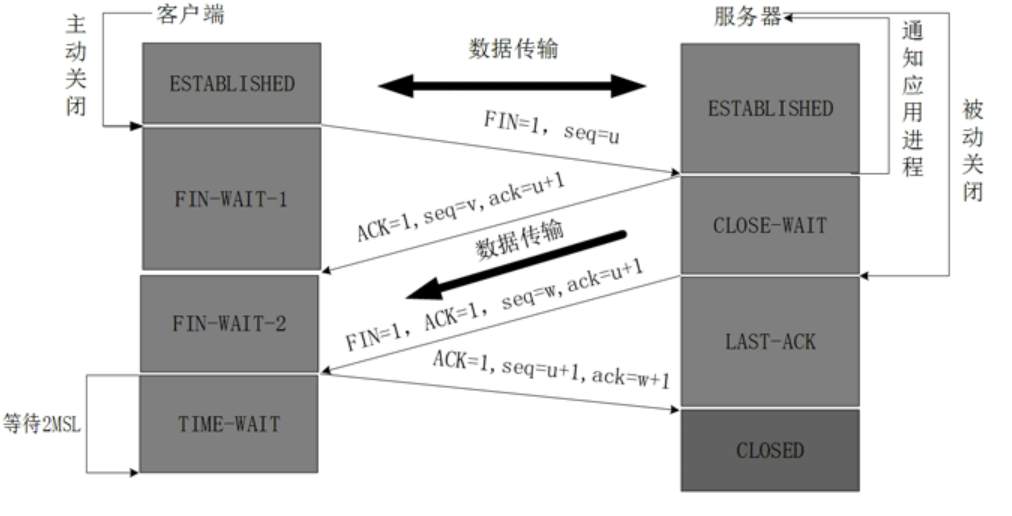

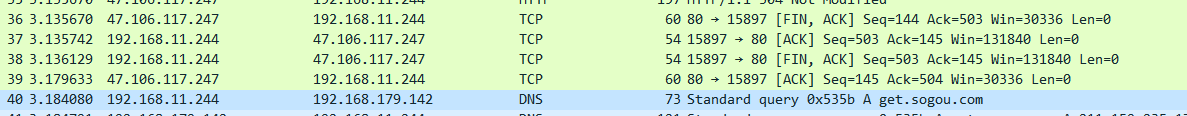

四次挥手

第一次挥手:首先PC1向PC2发送断开请求,FIN断开位=1,发送完事PC1立马进入fin_wait_1 第一次半关闭状态

第二次挥手:PC2向PC1进行回复,ACK确定位置为1,ACK=1,发送确定完自身进入close_wait关闭等待状态。PC1收到后就等待PC2向自己发起断开请求了,自己进入第二次半关闭状态。

第三次挥手:PC2向PC1发起断开请求,发送FIN=1,自己进入last_ack,最后确认半关闭状态。

第四次挥手:PC1收到消息后进行回复,ACK确认位=1,发送完自身进入time_wait等待,此时不论对方有没有接收到确认信息,自身都会等待4分钟才能断开,而PC2假如立即收到确认消息,会立马断开,如果没有收到消息,会继续接收,直到接收到PC1的确认消息或4分钟后跟PC1一块自动断开。