实战DNS欺骗

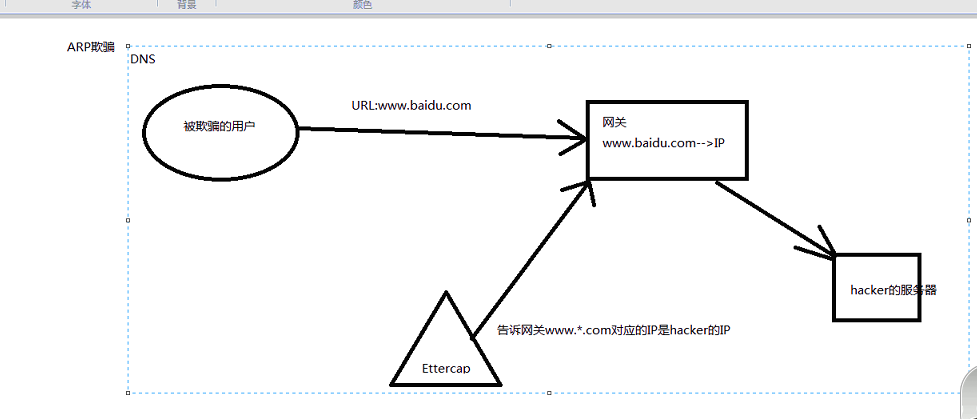

DNS(Domain Name System,域名系统)欺骗:

DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为。 原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。

在kali linux终端输入 ifconfig查看ip地址

-——————–

主机:192.168.113.129

要攻击的主机:192.168.113.131

打开Ettercap

利用locate找到文件的位置

Locate etter.conf

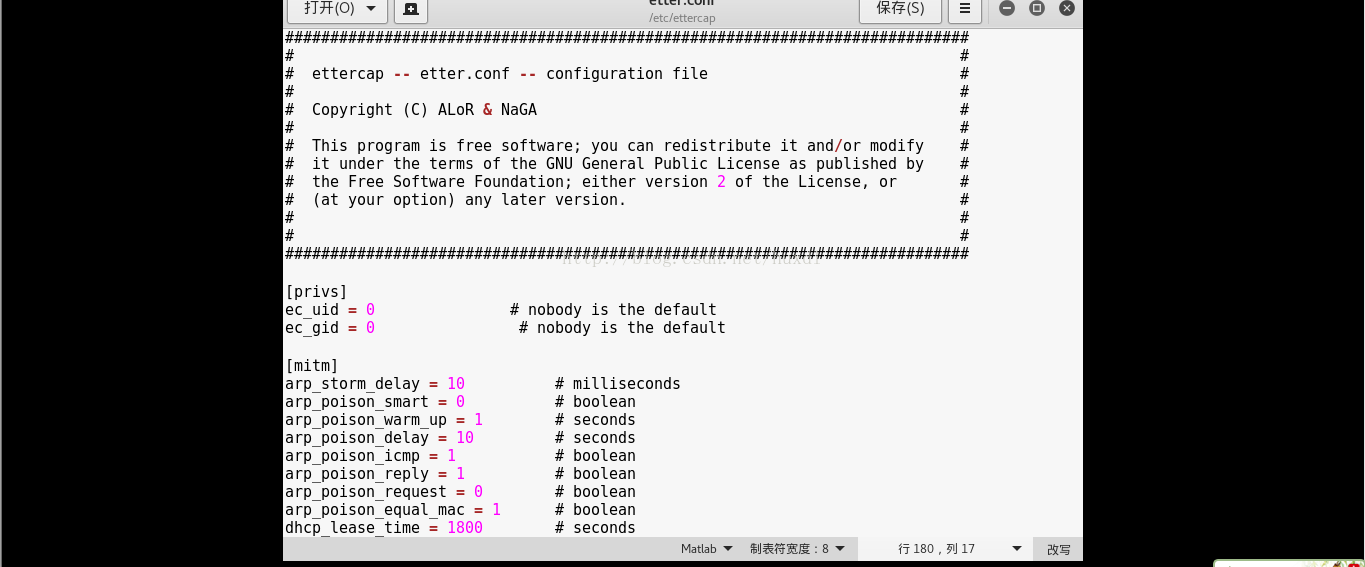

文本编辑etter.conf

gedit /etc/ettercap/etter.conf,

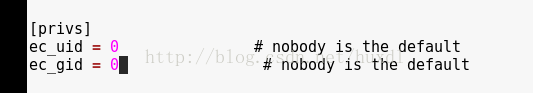

这里的参数设成0

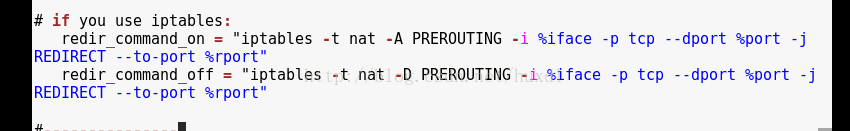

去掉前面的#,也叫作哈希标识,打开Iptables

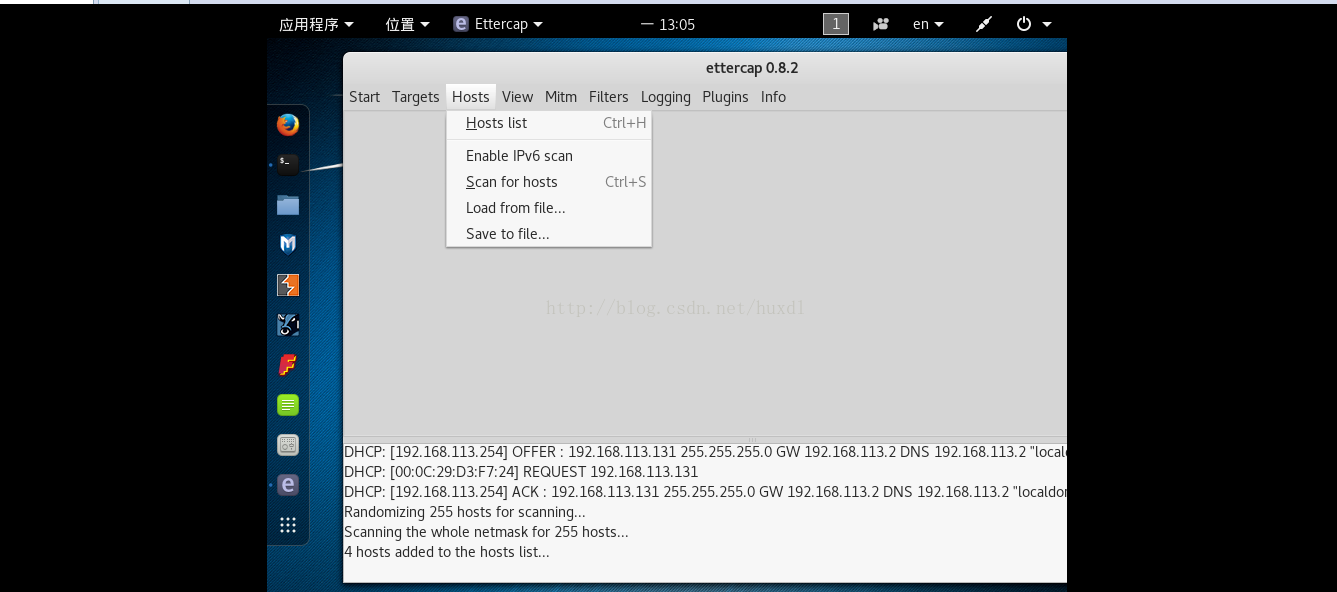

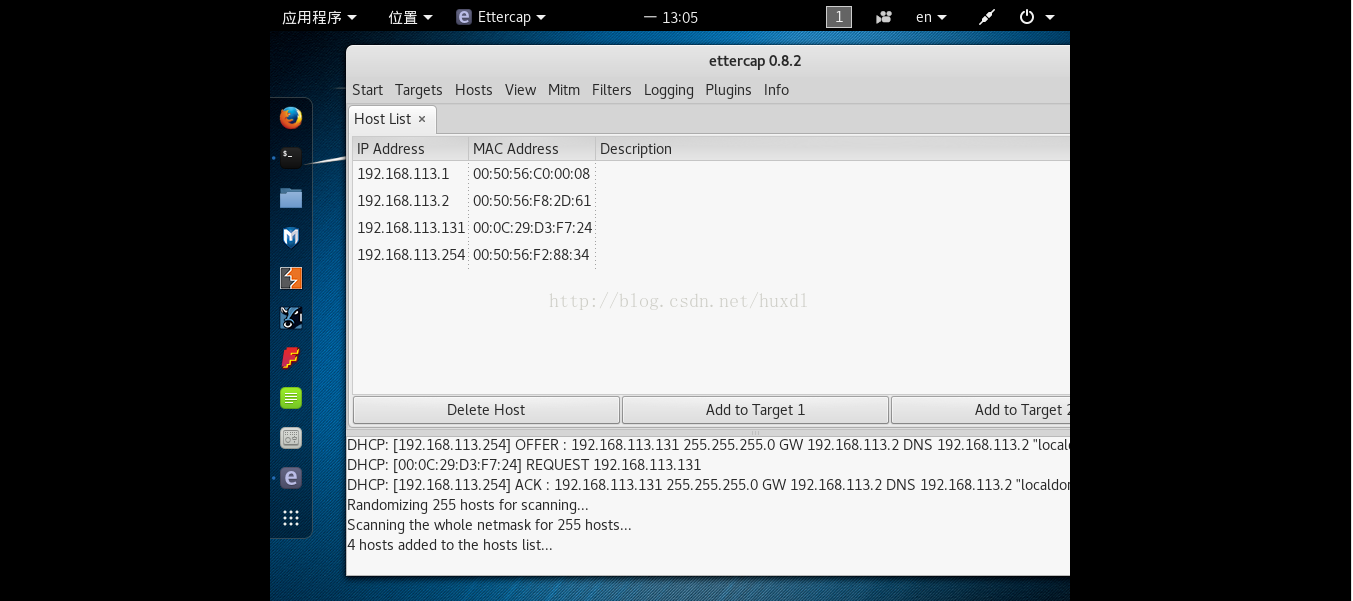

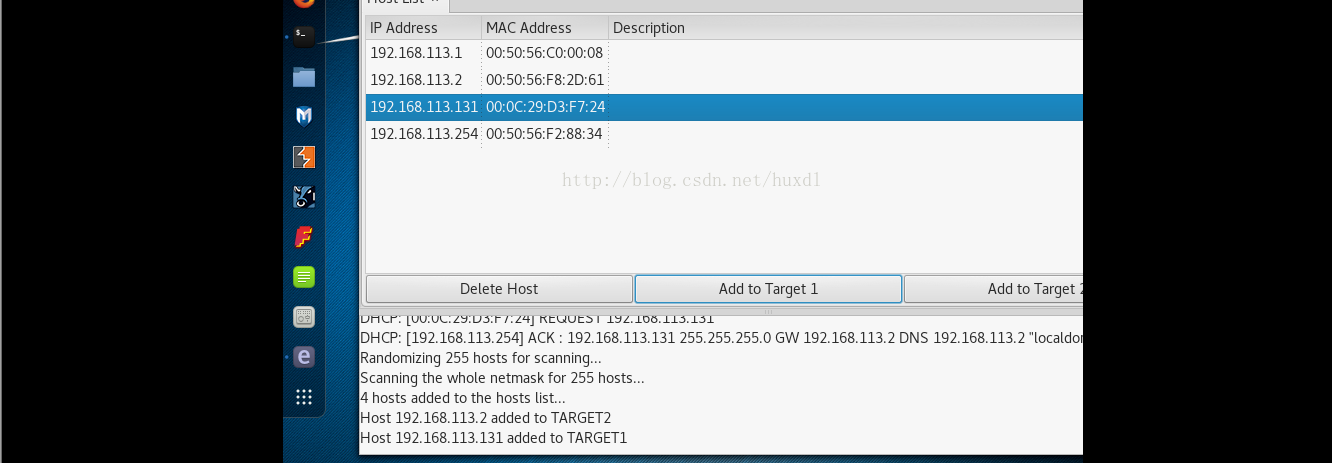

打开ettercap,首先scan forhosts然后打开host list

将192.168.113.2设为target2,192.168.113.131设为target1

这里的192.168.113.2是网关,可以用route -n查看

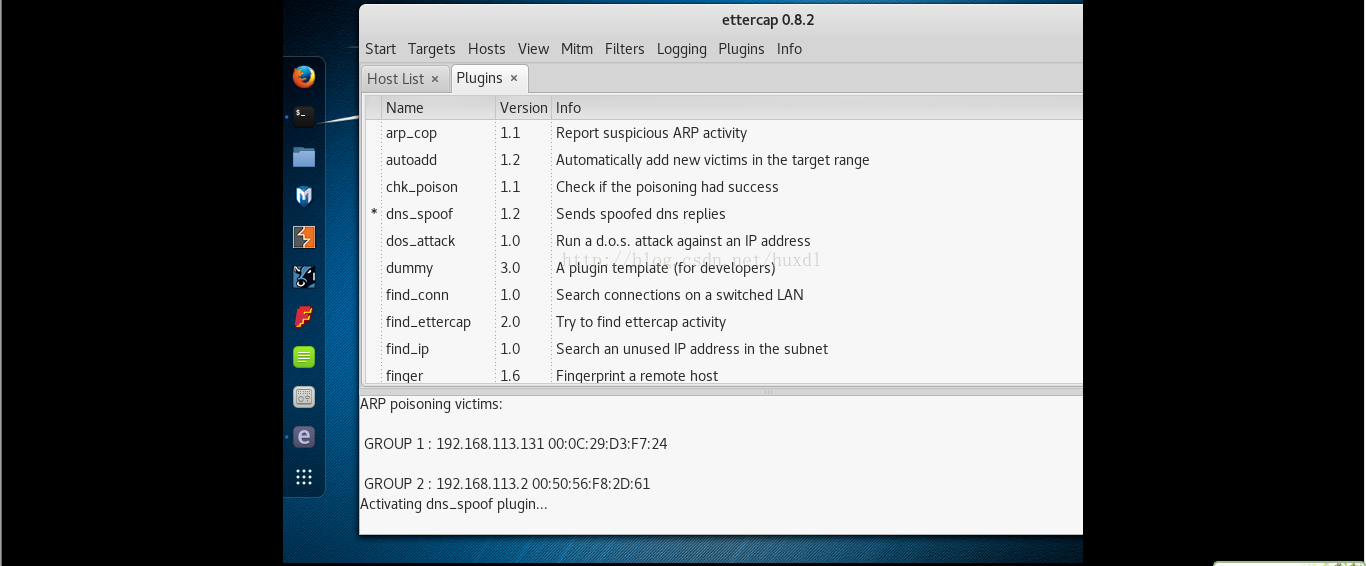

然后我们转到中间人攻击的选项

选择ARP毒化mitm–ARP Poisoning–sniff remote connections

用于攻击个人以及企业的最常见的网络攻击方式就是中间人攻击(MITM)。作为一种主动窃听攻击方式,中间人攻击方式主要是通过与目标机器建立连接并在目标机器间传递信息来发动攻击。在这种情况下,用户会认为自己正在与另一名用户直接通信,而实际上,通过主机的通信流量正在对用户执行攻击。最终结果是,攻击主机不仅能截取重要信息,而且能够注入数据流来进一步控制受害用户。

-——————–

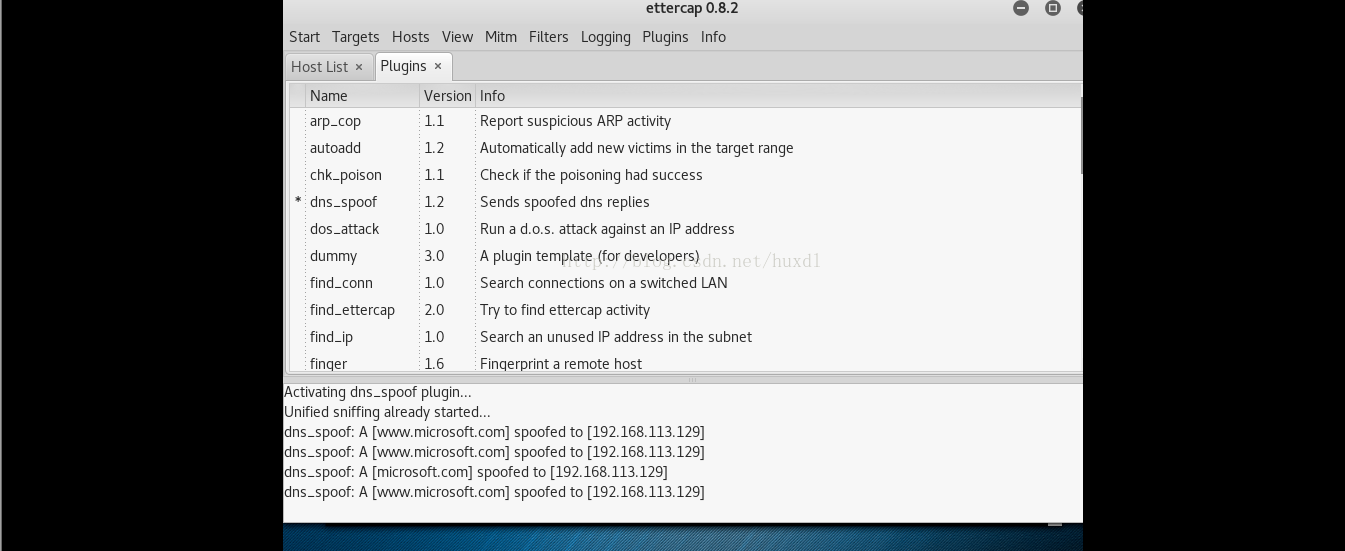

打开plugins 点击DNS欺骗插件dns_sproof来激活它

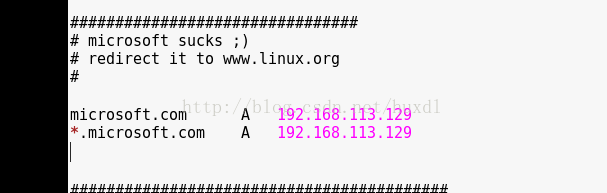

然后进入文本编辑修改etter.dns

终端命令:gedit /etc/ettercap/etter.dns

接着跳转到

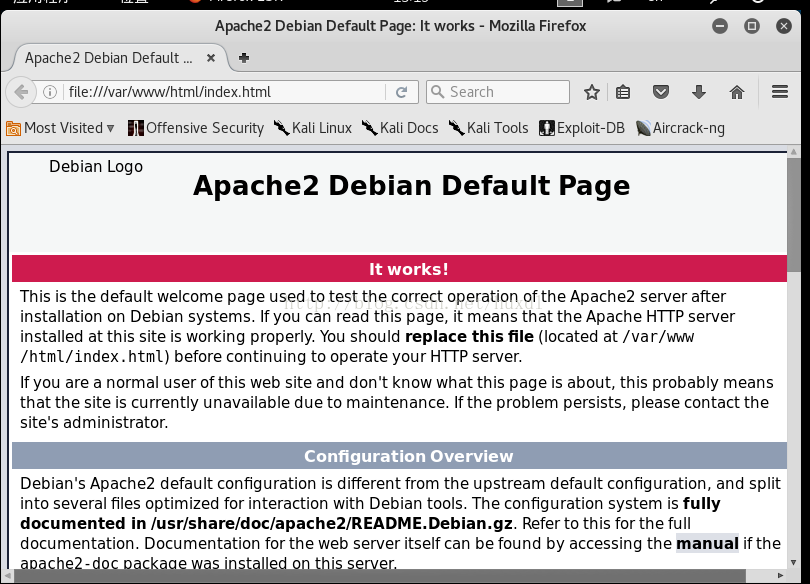

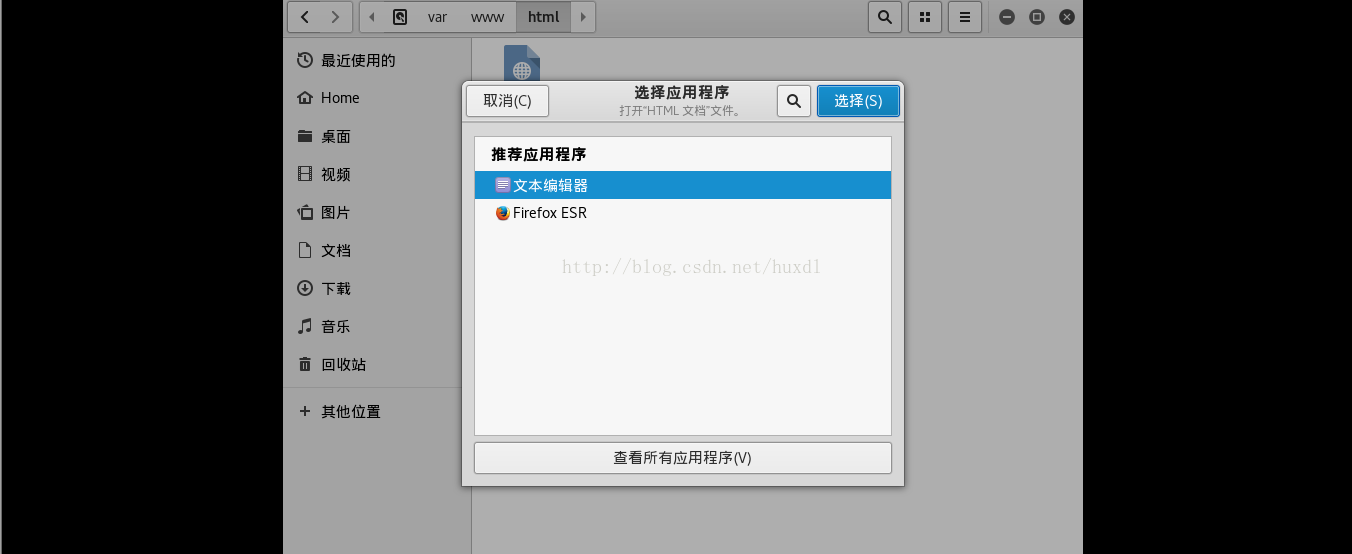

var文件夹 www文件夹 然后是html文件夹

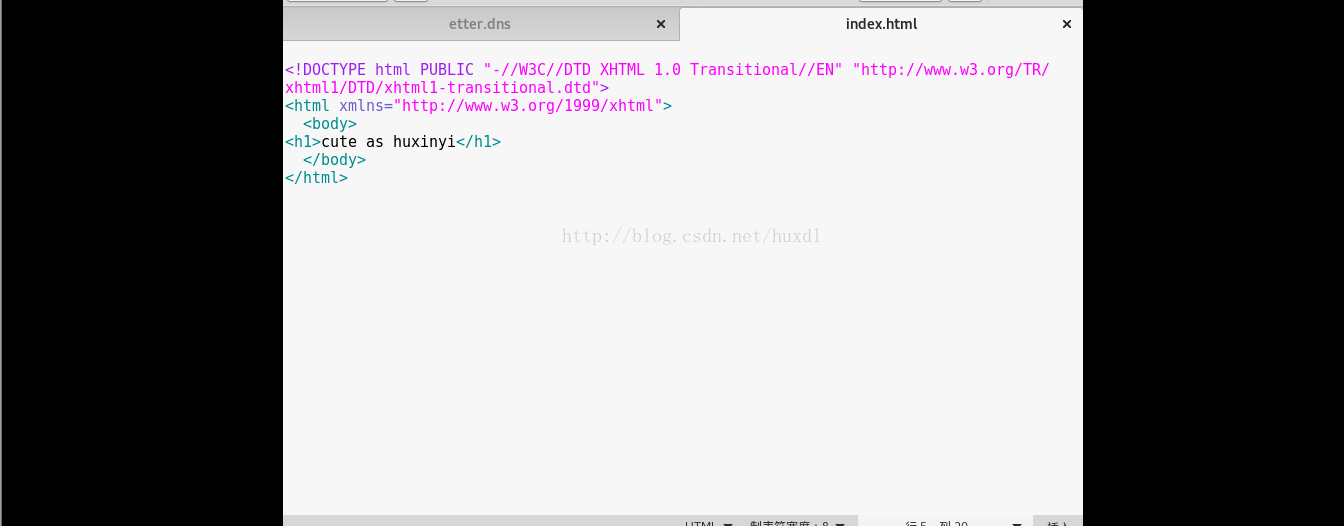

index.html打开是这样的,我们现在选择文本编辑它

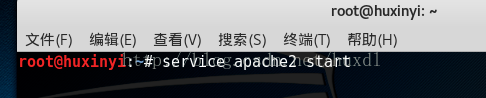

开启apache服务器,这样我们的机子就变成网页服务器了

命令:service apache2 start

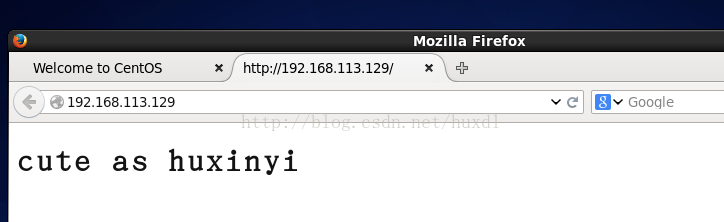

接下来,在目标主机centos上输入KAIL的IP地址

我们可以在ettercap看到,microsoft.com被定位到168.192.113.129